Hack3rSoltion의 클라우드 보안 이야기

SECaaS에 대하여 / About SECaaS 본문

Cloud Security에 관심있는 분이라면 SECaaS라는 단어를 들어보셨을 겁니다.

'SECURITY as a Service' 즉, '서비스로써의 보안'이라는 의미입니다.

On-prem과 Cloud는 비슷한듯 하면서도 참으로 많이 다릅니다.

특히 보안의 경우 사상은 비슷하지만 적용방식이 달라 보안담당자들을 많이 당황스럽게 하죠.

최근에 Cloud로 마이그레이션이 많이 이루어지다 보니 보안에는 크게 신경을 쓰지 못하는 경우가 생깁니다.

그런데 마이그레이션 이후 안정화를 하는 과정에서 보안 요구사항들이 하나둘씩 나오기 시작하죠.

하지만 막연함과 당황스러움은 여전합니다.

그래서 인력이나 전문성이 없는 사용자는 전문서비스를 받기 원할 겁니다.

SECaaS는 이렇게 생겨납니다.

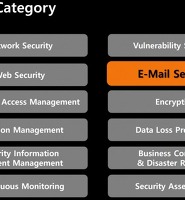

Cloud Security Alliance에서 SECaaS라는 걸 정의한 게 있습니다.

처음에는 10개 항목으로 시작했는데 2016년 10월에 2개가 추가되어 지금은 12개 항목입니다.

사실 전혀 새로운 내용은 없고 On-prem의 보안서비스 Category를 Cloud에 맞춘 것 뿐입니다.

얼핏 잘 되어 있는 것처럼 보이지만 조금만 살펴보면 부족한 부분을 어렵지 않게 찾을 수 있습니다.

저는 여기에 두 가지 항목을 더 추가했습니다.

하나씩 보도록 하겠습니다.

1. 네트워크 보안 (Network Security)

a. 네트워크 액세스를 할당하고 네트워크 서비스를 배포·모니터링·보호하는 서비스.

b. 전형적인 On-prem 보안 관제의 영역입니다.

c. Cloud에서도 네트워크 개념은 존재하기 때문에 Cloud에 부합하는 네트워크 보안 관제는 필요하겠죠.

d. 하지만 Cloud 네트워크 서비스에 대한 깊은 이해도를 필요로 하기 때문에 해당분야 전문가가 필요합니다.

2. 취약성 (Vulnerability Scanning)

a. 공용 네트워크를 통해 대상 인프라 또는 시스템의 보안 취약점을 검색.

b. On-prem과 크게 차이가 없는 항목입니다.

c. 취약점 점검 대상은 시스템/네트워크/어플리케이션/DB 등이 될 것입니다.

d. Cloud의 특성을 반영한 취약점 점검이 필요하겠네요.

3. 웹 보안 (Web Security)

a. 클라우드 서비스 공급자를 통해 웹 트래픽을 프록시 처리하여 일반적으로 제공되는 공개된 애플리케이션 서비스를 실시간으로 보호.

b. 위와 마찬가지로 매우 일반적이고 기존과 다르지 않은 항목입니다.

c. 웹 보안을 강화하기 위한 실제 적용방식 등을 고민해야 하겠네요.

i. 웹 방화벽을 쓸 것인지? 그렇다면 CSP의 서비스를 쓸 것인지? 아니면 3rd Party 솔루션을 쓸 것인지?

ii. 웹 방화벽을 사용하지 않는다면 Bastion 구성을 할 것인지? 어떻게 할 것인지?

4. 이메일 보안 (Email Security)

a. 인바운드 및 아웃바운드 전자 메일을 제어하고 피싱 및 악의적인 첨부 파일과 스팸으로부터 조직을 보호하고 비즈니스 연속성 옵션을 제공.

b. 이 항목은 SaaS 형태의 이메일 보안을 의미합니다.

c. 이메일에 랜섬웨어와 같은 악의적인 요소가 있는지를 다양한 방식으로 분석해서 차단/관리해주는 서비스입니다.

5. 식별·접근 관리 (Identity and Access Management, IAM)

a. 인증, 신원보증, 정보 접근, 권한 있는 사용자 관리를 포함한 관리 및 접근 제어 제공.

b. 앞서 여러번 설명드렸던 것처럼 클라우드 보안에서 가장 중요한 항목입니다.

c. 크게 클라우드 서비스 사용에 대한 식별·접근 관리와

d. 클라우드에 생성된 리소스 사용에 대한 식별·접근 관리로 나눌 수 있을 것입니다.

e. 기존 IAM 솔루션으로는 통제에 한계가 있어 사용자 스스로가 매우 꼼꼼히 관리해야 합니다.

f. 비즈니스, 조직, 문화, 비용, 권한, 관리체계 등 많은 분야에 깊은 이해도를 요구하는 항목입니다.

6. 암호화 (Encryption)

a. 해독할 수 없도록 데이터를 암호와 숫자를 사용하여 암호문으로 변환.

b. On-prem 환경과 거의 다르지 않은 항목입니다.

c. 다만 암호화 알고리즘과 키 관리에 대한 고려는 필요합니다.

i. CSP가 제공하는 암호화 알고리즘과 키 및 KMS 사용

ii. 사용자가 요구하는 암호화 알고리즘과 키 및 KMS 사용

7. 침입 관리 (Intrusion Management)

a. 패턴 인식을 사용하여 통계적으로 비정상적인 이벤트를 감지. 칩입 시도 방지 또는 탐지해 사건을 관리.

b. 전통적인 보안관제 서비스의 영역입니다.

c. 다만 CSP가 제공하는 이벤트 로그를 분석할 수 있는 역량이 필수적으로 요구됩니다.

d. 이 항목에 대한 서비스를 관제업체로부터 받는다면 저는 이렇게 요구할 것 같습니다.

- 우리 회사에 특화된 이벤트 분석과 침해대응 체계를 구성해주세요.

8. 데이터 손실 방지 (Data Loss Prevention, DLP)

a. 이동 및 사용중인 데이터의 보안을 모니터링, 보호 및 보안에 대한 검증 제공.

b. 이 항목은 CASB(Cloud Access Security Broker)로 설명하는 게 더 좋을 것 같습니다.

c. CASB은 클라우드 서비스 이용자와 클라우드 서비스 사이에 위치해 독립적으로 보안을 강화하는 기능을 수행합니다.

d. 허가받지 않은 클라우드 접속에 대해 모니터링을 수행해 가시성을 확보할 수 있습니다.

e. 또한 클라우드 서비스 이용에 대한 접근 통제 내부 정부 유출 방지와 이상 탐지 로깅 감시 등의 보안 기능이 포함되어 있으며

f. 승인 없이 내부 기밀 정보를 무단으로 클라우드 서비스에 전송하는 데이터유출방지(DLP) 기능을 제공하기 때문에

g. 클라우드 정보 유출에 대한 대응방안이 될 수 있습니다.

9. 보안 정보 및 이벤트 관리 (Security Information and Event Management, SIEM)

a. 로그 및 이벤트 정보, 상관 및 사고 데이터를 수용하고 실시간 분석 및 상관 관계 제공.

b. 모니터링 단일화와 로그분석 측면에서 중요한 항목입니다.

c. 하지만 '7.침입 관리 (Intrusion Management)' 항목에서 살펴보았듯이 무엇을 분석하고 모니터링할 것인가가 핵심입니다.

d. '5.f'에서 고려하는 모든 요소들을 바탕으로 식별된 위협이 잘 관리되도록 하여야 합니다.

10. 업무 연속성과 재난 복구 (Business Continuity and Disaster Recovery, BCDR)

a. 서비스 중단시 운영상의 탄력성을 보장하도록 설계된 조치.

b. 클라우드를 사용하는 목적을 생각해본다면 이 항목은 체크리스트 정도로 사용하면 될 것 같습니다.

c. 다중화 구성으로 BCDR에 대응할 수 있을 것입니다.

i. 어플리케이션 다중화

ii. 물리적 환경 다중화(ex. AWS의 Avalibility Zone)

iii. 국가간 서비스 다중화(ex. AWS의 Multi Region)

iv. CSP의 다중화(ex. Multi Cloud ; AWS + Azure + Alibaba Cloud)

d. 그리고 가능하다면 테스트까지 해보는 게 좋겠죠.

e. Netflix의 SimianArmy가 좋은 예일텐데, 이에 대해서는 나중에 따로 포스팅하겠습니다.

11. 지속적 감시 (Continuous Monitoring)

a. 조직의 현재 보안 상태를 나타내는 지속적인 위험 관리 기능 수행.

b. 2016년 10월에 추가된 항목입니다.

c. Governance 측면에서 접근해야 하는 보안 관리 영역입니다.

d. Cloud의 특성과 위에서 고려했던 주요 요구사항에 대해 기준과 절차를 명시하고 위험을 식별하여 관리해야 한다는 의미입니다.

12. 보안 평가 (Security Assessments)

a. 업계 표준을 기반으로 한 클라우드 서비스에 대한 제3자 감사.

b. 역시 2016년 10월에 추가된 항목입니다.

c. 현재 명확한 평가 기준이나 절차는 없습니다.

d. 클라우드 보안 평가는 모든 CSP와 모든 클라우드 사용자에게 적용할 수 있어야 합니다.

e. 제가 만들어서 따로 포스팅하겠습니다.

13. 컴플라이언스 가이드 (Compliance Guide)

a. 법규, 정보보호인증 등을 클라우드 상에서 준용하기 위한 가이드

b. 제가 기존 SECaaS에 추가할 첫번째 항목입니다.

c. 대부분의 보안 담당자들은 해당 업계 및 보안 컴플라이언스를 준용하기 위해 많은 노력을 하고 있습니다.

d. 하지만 클라우드로 서비스가 이전되면서 컴플라이언스 해석과 적용에 어려움을 겪고 있습니다.

e. 보안인증심사를 예로 들자면, 인증심사원도 클라우드를 잘 모르기 때문에 제대로 된 결과를 도출할 수 없습니다.

f. 보안과 클라우드, 그리고 컴플라이언스를 잘 아는 전문가가 반듣시 필요합니다.

g. 보안 담당자들이 가장 가려워하는 부분을 긁어줄 수 있어야 진정한 서비스가 아닐까요?

14. 보안 과점의 아키텍처 검토 (Architectural Review of Security Perspective)

a. 최초 아키텍처 및 변경 관리를 통한 거시적 관점의 보안성 향상 서비스

b. 제가 추가한 두 번째 항목입니다.

c. SECaaS를 제공하는 업체들의 공통점이 보안을 솔루션으로 접근하려 한다는 것입니다.

d. 보안 솔루션은 답을 찾는 방법 중의 하나입니다.

e. 아키텍처 측면에서 보안을 고려한 설계와 요구사항을 반영되었는지를 검토해야 합니다.

f. 근본적인 원인을 해결하지 않고서 결코 클라우드 보안성은 향상되지 않습니다.

g. 기업이 성장함에 따라 클라우드 아키텍처에도 변화가 생길 것입니다.

'Cloud Security' 카테고리의 다른 글

| 클라우드 보안과 3rd Party 솔루션 / Cloud Security and 3rd Party Solutions (0) | 2018.01.30 |

|---|---|

| 클라우드 컴퓨팅에 대한 주요 위협 : 산업계 인사이트 보고서/ Top Threats to Cloud Computing Plus: Industry Insights (0) | 2018.01.29 |

| 클라우드에서도 보안관제가 필요할까? (0) | 2018.01.16 |

| Shared Responsibility Model (0) | 2018.01.09 |

| hack3rsolution의 CLOUD SECURITY 이야기를 시작합니다 (0) | 2018.01.09 |